عمليات الاحتيال عبر الهاتف: ما تحتاج إلى معرفته

هل تعرف ما هو السيء حقًا؟ عندما يستخدم الممثلون السيئون التكنولوجيا الرائعة اليوم لخداعنا لتنفيذ أوامرهم. أسوأ جزء في كل هذا هو أنه كلما تقدمت التكنولوجيا، أصبح من الأسهل إعداد نوع من الاحتيال للحصول على شيء ما من الناس، وقد خدع المحتالون الأمريكيين ليخسروا مليارات الدولارات. لا يزال عام 2023 مستمرًا والبيانات الفعلية نادرة، ولكن دعونا نأخذ هذا المثال: منذ عام 2018. وأظهرت دراسة حديثة أن بعض شركات الطيران الأمريكية الأكثر شهرة يتم استخدامها من قبل المحتالين لاستهداف المواطنين الأمريكيين. الخبر الرائع هو أن السلطات من جميع الأشكال والأحجام والأصول قد لاحظت أن هناك بالفعل العديد من الأشياء التي تحدث من أجل تقليل معدل الجرائم الإلكترونية في الولايات المتحدة. ومع ذلك، لا تزال هذه المعدلات مرتفعة جدًا. لذلك قررنا مد يد العون والمساعدة من خلال قوة المعلومات! لأنه، كما قال جي آي جو: المعرفة هي نصف المعركة. ولكن فقط في حالة عدم ثقتك في الرسوم المتحركة للأطفال: . وفي حالة عمليات الاحتيال عبر الهاتف، فهذا صحيح تمامًا.

ما هي "عمليات الاحتيال عبر الهاتف"؟

حسنًا، يحدث هذا عندما يتواصل معك أحد الممثلين السيئين عبر الهاتف ثم يحاول الحصول على شيء ما من هذا التبادل، دون أي سبب جوهري يجعلهم يتوقعون ذلك. وكما تعلم، فقد أصبحت الهواتف قادرة جدًا. على هذا النحو، يمكن أن يعني "التواصل" عددًا من الأشياء ويميل المحتالون إلى استخدامها جميعًا. لذا، إذا أردنا أن نكون تقنيين، فيمكن تصنيف عمليات الاحتيال عبر الهاتف إلى ثلاث فئات:

- عمليات احتيال المكالمات

- عمليات الاحتيال عبر الرسائل النصية القصيرة

- عمليات الاحتيال عبر البريد الإلكتروني

الآن، أعلم أن البعض منكم قد يختلف فيما يتعلق بالجزء الأخير، لذلك أود أن أذكر هذا التذكير: معظمنا لديه هواتف وجميع الهواتف، بغض النظر عما إذا كان iPhone 15 أو Galaxy S23، تأتي حرفيًا مع بريد إلكتروني عنوان كشرط بالنسبة لك لاستخدامها. لذا، بينما قد يبدو للوهلة الأولى كما لو أن الاختلاف الوحيد بين هؤلاء الثلاثة هو وسيلة الاتصال، إلا أن هذا ليس هو الحال في الواقع. لأن نوع الاتصال يحدد التكتيكات التي يمكن للمحتال استخدامها ضدك. حتى لو كانت نفس الحيل من الناحية الفنية، فإنها يمكن أن تبدو وتشعر بشكل مختلف اعتمادًا على وسائل الاتصال. وإذا كان الأمر كذلك، فلا يمكننا الاستمرار دون تحديد الحيل المذكورة!

أدوات تجارة المحتال

الهندسة الاجتماعية: فن إقناع الناس بفعل الأشياء

الضغط: العنصر الأساسي الذي يجعلك تتصرف بشكل مقنع

الانتحال: تقنية تستخدم لتغيير معرف المتصل المعروض

مخططات المحتالين: المحتالون الذين يتظاهرون بأنهم شخص آخر

الثقة بأنك لن تفعل أي شيء حيال عملية الاحتيال حتى لو لم تقع في فخها

الهندسة الاجتماعية رائعة حقًا. ولكن هذا فقط من وجهة نظر المتسللين الأخلاقيين والمهندسين الاجتماعيين، الذين يستخدمونها لرفع مستوى الوعي وتثقيف الناس. ولكن، لسوء الحظ، هناك جهات فاعلة سيئة أيضًا ويمكنها استخدام هذا التكتيك بشتى الطرق، مثل إقناع الأشخاص بتنزيل برامج ضارة غير مرغوب فيها. على سبيل المثال، سيتصرف المهندس الاجتماعي عبر الهاتف بطريقة يمكن أن تقنعك بأنه يتصل بالفعل من مركز دعم شركة الاتصالات الخاصة بك أو من البنك الذي تتعامل معه، أو حتى من المستشفى المحلي. يقوم هؤلاء الأشخاص بتمثيل هذا الدور بشكل أساسي: فهم يقلدون نبرة الصوت النموذجية، ويستخدمون المفردات المتوقعة، بل إن بعضهم يستخدم لهجات مزيفة ليبدو وكأنهم أجانب من أجل جعلك تثق بهم، وهو مفتاحهم للحصول على شيء منك. ، مثل معلومات بطاقتك الائتمانية أو كلمات المرور الخاصة بك.

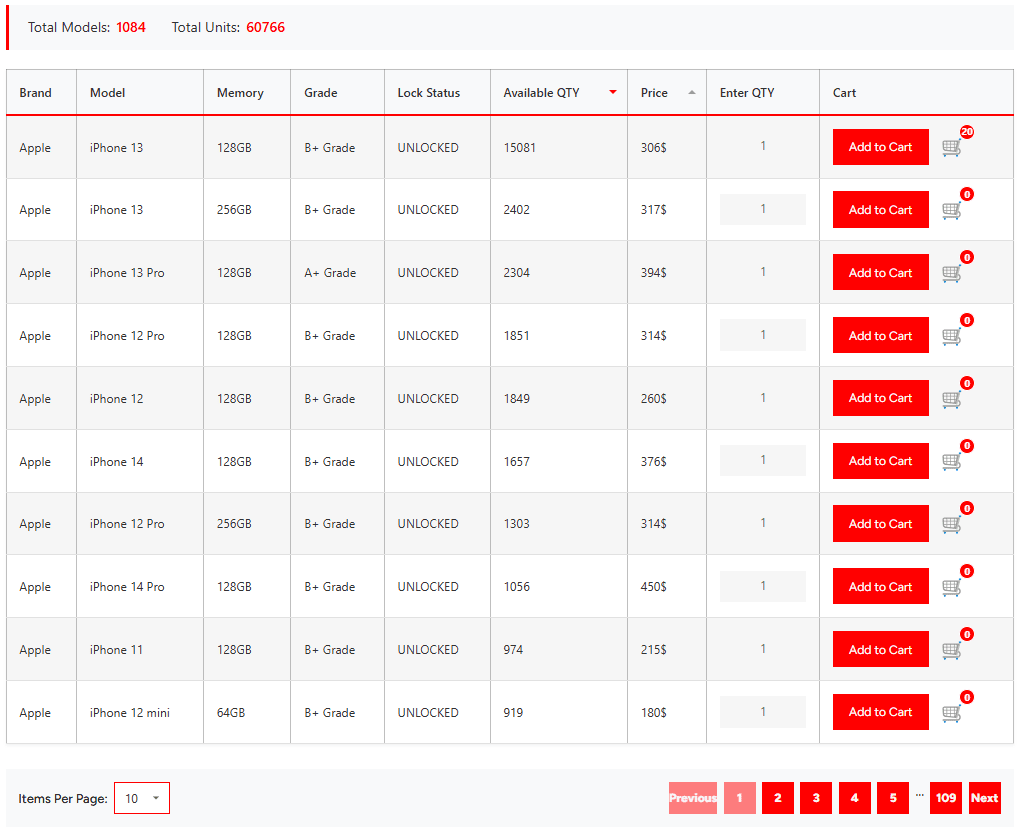

من ناحية أخرى، تبدو الهندسة الاجتماعية مختلفة تمامًا في شكل الرسائل القصيرة أو البريد الإلكتروني. في النصوص، سيكون الهدف هو جعل الرسالة تبدو أقرب ما تكون إلى الرسالة الفعلية التي قد تحصل عليها من أي خدمة تستخدمها، مثل تلك الموضحة أعلاه. وفي البريد الإلكتروني؟ حسنًا، يمكن للمحتالين الذهاب إلى أبعد من إضافة الرسومات وتقليد القوالب لإقناعك بأن البريد الإلكتروني الذي تلقيته مشروع. لكن العرض وحده لا ينجز المهمة، ولهذا السبب يعتمد المحتالون على الأساليب الأخرى. يعد الضغط عليك للقيام بشيء ما لحظة أساسية هنا: سيحاول المهندسون الاجتماعيون دائمًا جعل الموقف يبدو عاجلاً، بل وسيذهبون إلى حد تهديدك بالسجن أو المخاطرة بالصحة أو الوضع المالي أو حصرية العرض، مثل جائزة.

بالمناسبة، على الرغم من أن هذا أمر نادر الحدوث، إلا أن المحتالين سيحاولون أحيانًا خداعك لتنزيل الملفات. ولا يلزم دائمًا أن تكون هبات ميتة مثل ملفات .EXE أو .APK، وهي ملفات تثبيت معروفة. يمكن أن تكون ملفات .PDF أو .XLS بنفس القدر من الخطورة، لذا إذا رأيت أنك تلقيت ملفًا من مصدر لم يتم التحقق منه: فلا تقم بتنزيله!

من يستهدف المحتالين ولماذا؟

كما قد تفهم من القسم الأخير: المهندسون الاجتماعيون والمحتالون بشكل عام أذكياء جدًا. ولكنها أيضًا مخلوقات مكتسبة من العادة، مما يمكن أن يساعدنا في التعرف عليها ومكافحتها. ولكن قبل أن نتمكن من القيام بذلك، علينا أن نفهم من يستهدفون ولماذا. وهذا الجزء واضح جدًا في الواقع. فيما يلي الأهداف الرئيسية للمحتالين:

- أعضاء المنظمات

- كبار السن

- ضحايا التسريبات الهائلة للبيانات

الأول عبارة عن مجموعة واسعة: تضم كل فرد يمثل جزءًا من شركة أو أي نوع من المؤسسات، بدءًا من نادي الكتب إلى المنتدى عبر الإنترنت. لماذا؟ حسنًا، لأنه إذا قام أحد المتسللين بفتح الخادم الصحيح، فإن جميع بيانات المستخدم اللذيذة والمثيرة مثل رسائل البريد الإلكتروني وأرقام الهواتف موجودة هناك. وأنت تعرف بالفعل ما يفعله المهندسون الاجتماعيون بهذا. يحزنني حقًا أن أرى كبار السن ما زالوا يشكلون مجموعة مستهدفة لهؤلاء الممثلين السيئين، لأن أجدادي كانوا ضحايا لهجمات الاحتيال، حيث كان حبهم لي على وجه التحديد هو المفتاح للمحتالين الذين كادوا يحصلون على الربح.

وأخيرًا: ضحايا التسريبات الهائلة للبيانات. وبينما نسمع عن أمثلة أكبر من هذا، دعونا لا ننسى: الكثير منا يشاركون أيضًا في خدمات أقل شهرة. وهؤلاء لا يحصلون على الكثير من الوقت في دائرة الضوء. لذا، إذا كنت تعلم أنك جزء من شيء كهذا، فإذا بدأت تتلقى رسائل غير مرغوب فيها، فيجب عليك بالتأكيد التحقق من كل خدمة تناسب الوصف.

خاتمة

حتى لو بدا أن المحتالين لديهم كل ما يحتاجونه لتحقيق الربح منك، فإليك الحقيقة: لديك كل ما يلزم لوضع حد لذلك أيضًا! إن عمليات الاحتيال عبر الهاتف ليست بالضبط نوع العدو الذي "تهزمه". لكن لا يزال بإمكانك الخروج منتصرًا، طالما تعلمت كيفية تجنبها.